RouterOS内网不同IP段访问控制,不需要VLAN,通过防火墙控制

当RouterOS作为网关,并在RouterOS的内口配置多个IP地址段(通常用于VLAN区分不同的办公段、核心设备或区域划分)连接多个IP子网段,当我们需要控制多个IP网段之间的访问时,需通过防火墙filter来完成。通过下面一个简单实例

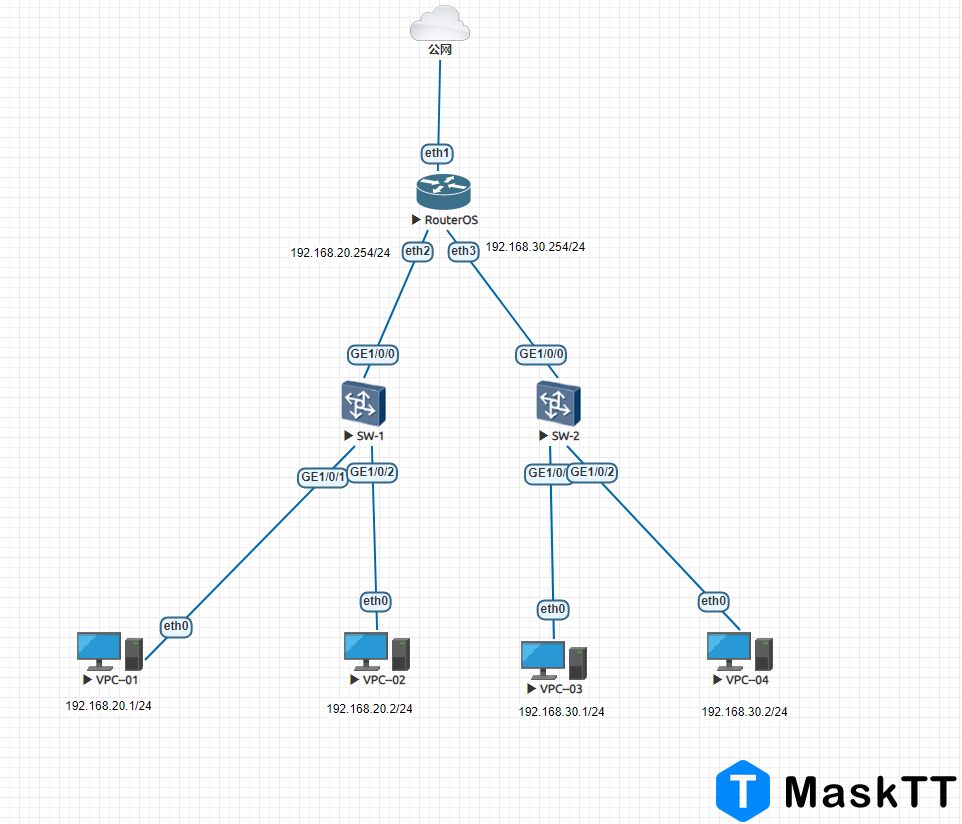

实验拓扑图

实验说明

- RouterOS内网有192.168.20.0/24 和 192.168.30.0/24 两个网段

- 网关都配置在RouterOS的ether2 和 ether3

- 基础配置设置好了,目前两个网段的电脑都是可以正常上网,也可以互通。

1、设置不互通

- 我们先把两个网段,通过防火墙设置让两个网段不互通

/ip firewall filter add chain=forward src-address=192.168.20.0/24 dst-address=192.168.30.0/24 action=drop

2、指定互通

- 设置192.168.20.2/32的主机可以访问192.168.30.0/24网段

/ip firewall filter add chain=forward src-address=192.168.20.2/32 dst-address=192.168.30.0/24 action=accept

- 可以先查看一下fliter的配置

[admin@MikroTik] /ip firewall filter> print

Flags: X – disabled, I – invalid, D – dynamic

0 chain=forward action=drop src-address=192.168.20.0/24 dst-address=192.168.30.0/24 log=no log-prefix=””

1 chain=forward action=accept src-address=192.168.20.2/32 dst-address=192.168.30.0/24 log=no log-prefix=””

3、策略规则顺序调整

- 通过move命令将允许192.168.20.1主机访问192.168.30.0/24段规则移动到序列最上,即”0”,优先执行,将1规则移动到0

[admin@MikroTik] /ip firewall filter> move 1 0

[admin@MikroTik] /ip firewall filter> print

Flags: X – disabled, I – invalid, D – dynamic

0 chain=forward action=accept src-address=192.168.20.2/32 dst-address=192.168.30.0/24 log=no log-prefix=””

1 chain=forward action=drop src-address=192.168.20.0/24 dst-address=192.168.30.0/24 log=no log-prefix=””

4、最终实现的结果:

-

192.168.20.2的主机可以访问192.168.30.0/24网段

-

192.168.20.1的主机不可以访问192.168.30.0/24网段

文章版权声明:除非注明,否则均为MaskTT博客原创文章,转载或复制请以超链接形式并注明出处。

还没有评论,来说两句吧...